Een EV-lader hacken - wat kan er misgaan?

Op het eerste gezicht lijkt het hacken van een lader geen lucratieve bezigheid. Het is maar een oplader; wat kan er misgaan? "Heel veel," zegt Sten Verbois, Software Security Engineer bij Peblar en verantwoordelijk voor de beveiliging van alle white label en Peblar laders.

"Mensen met slechte bedoelingen kunnen via laders en zonnepanelen het elektriciteitsnet hacken en ernstige schade aanrichten aan bedrijven en hele landen." Deze verklaring wordt ondersteund door een groot aantal recente nieuwsartikelen, waaronder het artikel in Wired, waarin staat dat "EV charger hacking poses a 'catastrophic' risk." In het artikel beschrijft de auteur een breed scala aan mogelijke hackscenario's, van het tonen van politieke boodschappen op het display en het stelen van creditcardgegevens tot het veroorzaken van een landelijke black-out.

"Toch lijkt een hackbare IoT-infrastructuur de norm te zijn", zegt Sten. "Het beveiligen van EV-laders lijkt meer uitzondering dan regel." Hij begrijpt wel waarom dit zo is. "Veel bedrijven en CPO's denken dat de beveiliging van laders een last is," zegt hij. "Beveiliging heeft de reputatie veel onderhoud te vergen en innovatie af te remmen. Als mensen zich niet bewust zijn van de gevaren, zoals het geval is met EV-laders, zijn ze geneigd het risico te nemen."

En dat is een probleem?

Sten: "Dat is een probleem."

Niet alles is verloren

Er is ook goed nieuws. "De industrie werkt hard", zegt Sten. "En er is de EU-richtlijn voor radioapparatuur over cyberbeveiliging, gegevensbescherming en privacy, die vanaf 2025 verplicht wordt. Ook is er de Cyber Resilience Act, waarvoor in 2022 een voorstel is ingediend." Met een toenemend bewustzijn en wetgeving in de maak, gaat het de goede kant op met de beveiliging van het opladen van EV. Sten: "Dit betekent echter niet dat bedrijven en CPO's straks worden opgezadeld met talloze maatregelen die hun bedrijfsvoering kunnen belemmeren. Bij Peblar hebben we bijvoorbeeld veel geïnvesteerd in het versterken van onze laders op een manier die zeer beheersbaar is."

De drie facetten van de beveiliging van EV-laders

Met zijn team versterkte Sten hun verdediging op drie fronten:

- Verbinding van de lader naar de exploitant van het laadpunt

- Toegangscontrole via WLAN en webinterface

- Directe geheugentoegang, fysiek of op afstand

Hieronder leidt Sten ons door de opties en legt hij uit welke keuzes hij en zijn team hebben gemaakt om alle Peblar laders optimaal te beveiligen.

1. Aansluiting van de lader op de laadpaal

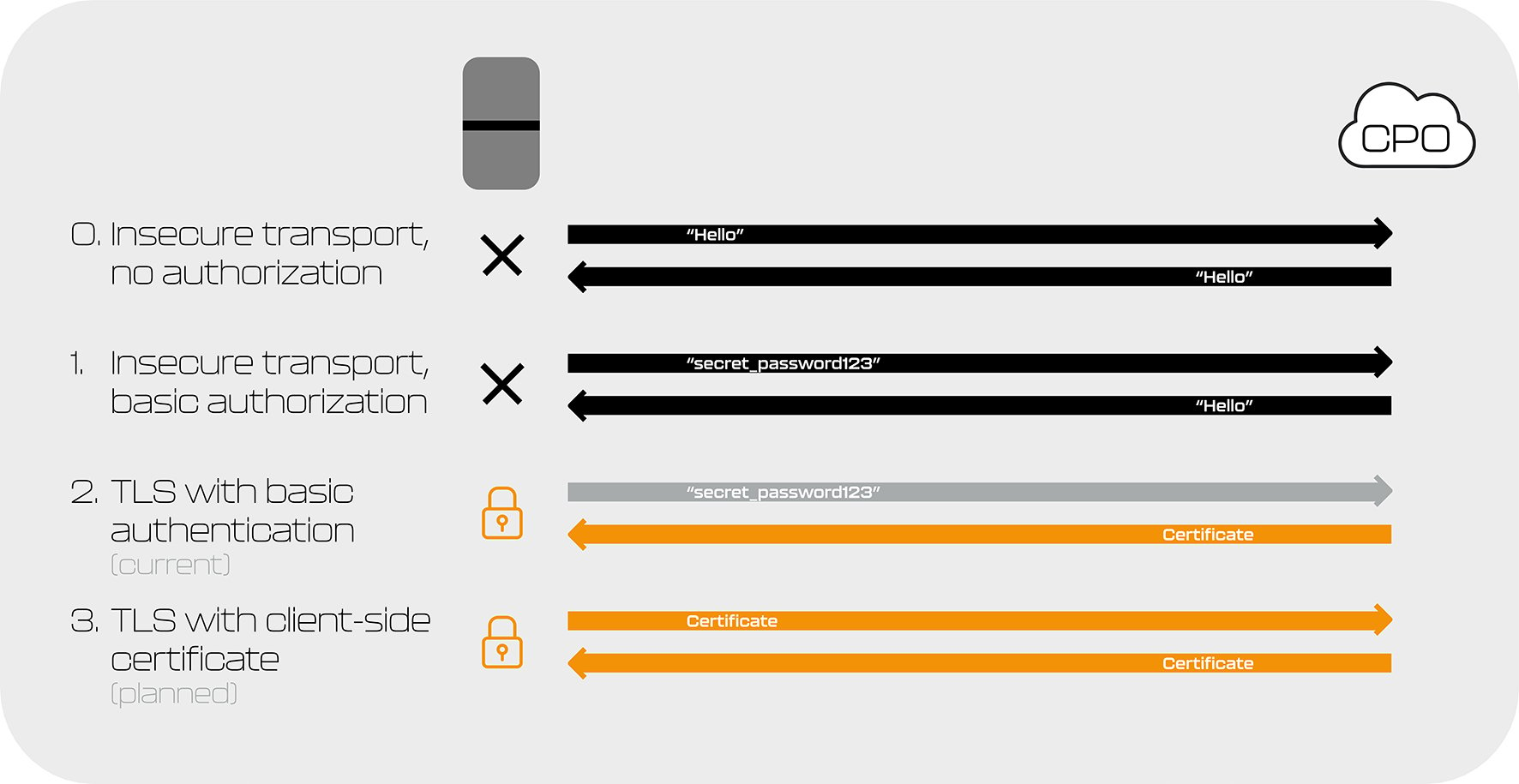

Er zijn vier manieren om een lader aan te sluiten op een CPO. Deze zijn:

- Profiel nul - via een onveilige verbinding, zonder autorisatie

- Profiel Eén - via een onveilige verbinding, met een basiswachtwoord

- Profiel Twee - via een gecodeerde verbinding met een digitaal certificaat voor de server en een wachtwoord voor de client

- Profiel drie - via een versleutelde verbinding met een digitaal certificaat voor beide partijen

Sten: "We werken helemaal niet met profielen nul en één. We ondersteunen alleen profiel twee en we zijn klaar voor profiel drie, dat in de nabije toekomst beschikbaar zal zijn. We gebruiken profielen Eén en Nul niet eens voor testen om te voorkomen dat we per ongeluk een onveilige verbinding in het veld activeren. Het is heel gemakkelijk om dit verkeerd te configureren, dus we nemen liever het zekere voor het onzekere."

2. Toegangscontrole WLAN-toegangspunt & webinterface

Sten benadrukt: "We genereren unieke wachtwoorden per lader en vermijden standaard wachtwoorden." Laders verlaten de fabriek met robuuste, willekeurig gegenereerde wachtwoorden voor:- Inlogwachtwoord webinterface

- PUK-code webinterface

- Wachtwoord netwerk toegangspunt

- OCPP autorisatie wachtwoord

"We slaan deze wachtwoorden op in een beveiligd subsysteem van ons interne productieraamwerk." Sten vervolgt. "We doen er alles aan om de tijd dat wachtwoorden zichtbaar zijn te beperken. Ze zijn alleen toegankelijk in de productiestappen waar ze nodig zijn."

3. Directe geheugentoegang, fysiek of op afstand

Als je iets op de lader aansluit of als je er op afstand toegang toe krijgt, krijg je toegang tot het geheugen van de lader. De makkelijkste manier voor hackers om een lader te hacken is dus om hun eigen kwaadaardige software te uploaden. Sten: "We zorgen ervoor dat de oplader alleen vertrouwt op de software die wij hebben geleverd." Hij en zijn team maken 'Secure Boot' mogelijk op het product door gebruik te maken van een regio van eenmalig programmeerbaar geheugen om vertrouwde informatie op te slaan.

Alle service back-doors zullen uiteindelijk ontdekt worden en gebruikt en misbruikt worden in het veld.

Sten: "Dit proces is onomkeerbaar, dus er wordt nooit niet-vertrouwde software geïnstalleerd. Hij krijgt vaak de vraag of het mogelijk is om testfirmware of firmware van een klant op een lader te zetten die in eerste instantie voor een andere klant is geproduceerd. Sten: "Het antwoord is duidelijk nee. Zodra een box door de end-of-line programmering voor een klant is gegaan, kan deze niet meer worden gewijzigd naar een andere firmware. Het toestaan van dergelijke wijzigingen na productie zou betekenen dat ze ook mogelijk zijn in het veld door kwaadwillende actoren."

Wat zijn de gevolgen van strenge beveiligingsregels?

Om terug te komen op de beginvraag van dit artikel: hoeveel inspanning wordt er van klanten gevraagd, gezien de vele strenge regels die door Sten en zijn team zijn geïmplementeerd? Sten: "Soms maakt ons beveiligingsbeleid het moeilijker tijdens de ontwikkeling. Wachtwoorden worden bijvoorbeeld opgeslagen in een beveiligd subsysteem, zodat we de login van het toegangspunt voor geen enkele box in het veld kunnen achterhalen. Dankzij Secure Boot is het ook niet mogelijk om over te schakelen naar test-, service- of andere klantfirmware nadat de productie is voltooid. We zorgen ervoor dat we geen 'service back-doors' in de lader plaatsen. Deze back-doors worden immers uiteindelijk ontdekt en in het veld gebruikt en misbruikt."

In het ideale geval merken onze klanten helemaal niets van onze beveiligingsoplossingen; ze ontvangen gewoon een veilig product."

Afgezien van deze implicaties zijn de oplossingen die Sten heeft geïmplementeerd zeer onderhoudsarm. "In het ideale geval merken onze klanten er helemaal niets van," zegt hij. "Ze ontvangen gewoon een veilig product. Ze zullen merken dat er verschillende wachtwoorden zijn, wat in het begin wat meer moeite kost. Maar we streven ernaar om dit aantal tot een minimum te beperken en het product gewoon veilig te laten werken."

Hij voegt eraan toe: "Natuurlijk, geen beveiliging doen is makkelijker. Maar het werken met digitale certificaten is zo gewoon. Denk maar aan website URL's: je ziet bijna nooit meer een onveilige website URL. De extra inspanning voor de CPO is vrij beperkt."

Toekomstbestendige beveiliging

Naast zijn rol in het softwareteam is Sten ook hoofdverantwoordelijk voor de algemene cyberveiligheid van de producten van Prodrive Technologies, inclusief het systeemontwerp. Sten: "Ik blijf graag op de hoogte van technische cyberbeveiligingszaken en ben afhankelijk van sales engineers om te begrijpen wat klanten willen en systeemarchitecten om hun systeemvereisten te identificeren."

Hij vervolgt: "Beveiliging is een samensmelting van hardware en software. Bij Peblar vertrouwen we sterk op hardware, met een veilige boot die zorgt voor een verbeterde beveiliging. Daarnaast gebruiken we vertrouwde platformmodules om certificaten en cryptografische sleutels op te slaan, die nieuwe algoritmen en toekomstgerichte beveiligingsmaatregelen ondersteunen. De hardware beveiliging van Peblar is dus zeer toekomstbestendig. De overige aspecten worden softwarematig aangepakt."

"Bij Prodrive Technologies draait de basis altijd om het creëren van uitstekende hardware. Met onze uitgebreide ervaring in het bouwen van hoogwaardige hardware, zijn we goed thuis in het naleven van strenge automotive standaarden. Deze waardevolle ervaring en expertise kunnen we toepassen op Peblar, wat ons een aanzienlijk voordeel oplevert."